Wer in irgendeiner Form mit dem Internet verbunden ist, hat praktisch keine Privatsphäre mehr. Allerdings gibt es Möglichkeiten, sich zu schützen. Dazu ist jedoch einiges an Fach- und Insiderwissen gefragt. Profundes Wissen zum Schutz von Identität und Daten gibt der weltbekannte Hacker Kevin D. Mitnick in seinem neuen und beim mitp-Verlag erschienenen Buch "Die Kunst der Anonymität im Internet" weiter. Dort zeigt er, wie sich Unternehmen, Regierungen und kriminelle Hacker Daten beschaffen und wie man sich davor schützen kann. Wir haben uns das Buch angesehen und zeigen, was der Autor zu bieten hat.

Wer in irgendeiner Form mit dem Internet verbunden ist, hat praktisch keine Privatsphäre mehr. Allerdings gibt es Möglichkeiten, sich zu schützen. Dazu ist jedoch einiges an Fach- und Insiderwissen gefragt. Profundes Wissen zum Schutz von Identität und Daten gibt der weltbekannte Hacker Kevin D. Mitnick in seinem neuen und beim mitp-Verlag erschienenen Buch "Die Kunst der Anonymität im Internet" weiter. Dort zeigt er, wie sich Unternehmen, Regierungen und kriminelle Hacker Daten beschaffen und wie man sich davor schützen kann. Wir haben uns das Buch angesehen und zeigen, was der Autor zu bieten hat.

Identität und Daten im Internet schützen!

Alles was man Online macht, wird in der heutigen Zeit überwacht und ausgewertet und das meist zum Nachteil des Nutzers. Und es sind nicht nur die Internet-Aktivitäten, welche ausspioniert werden. Ebenso sind sämtliche Daten eines Geräts nicht mehr sicher, mit dem man ins Internet geht. Mit genügend krimineller Energie, werden sensible Dokumente und Bilder von jedem Smartphone, Tablet, PC, Auto, Alarmanlage usw. sicht- und nutzbar und das kann auch für private Anwender richtig unschön werden.

Man sollte sich also unbedingt schützen, auch als ganz normaler und ehrlicher Privat-Bürger, der ja eigentlich nichts zu verbergen hat. Tut man dies nicht, kann man schnell Opfer übler Strategien werden und unwissentlich sogar in kriminelle Aktivitäten einbezogen werden. Im besten Fall wird man nur mit zielgerichteter Werbung bombardiert.

Das hört sich alles ziemlich übertrieben und schwarzgemalt an, aber wer sich das neue Buch "Die Kunst der Anonymität im Internet" von Kevin D. Mitnick mit dem Untertitel "So schützen sie ihre Identität und ihre Daten" zu Gemüte führt, wird schnell eines Besseren belehrt. Als ehemaliger Hacker, der auch der US-Regierung schon gehörig auf den Schlips getreten ist und von dieser gesucht wurde, ist der Autor in aller Welt bekannt und kennt sich bestens mit Sicherheitslücken und Schwachstellen aus. Er kennt den Missbrauch persönlicher Daten ganz genau, weiß aber auch, was man dagegen tun kann.

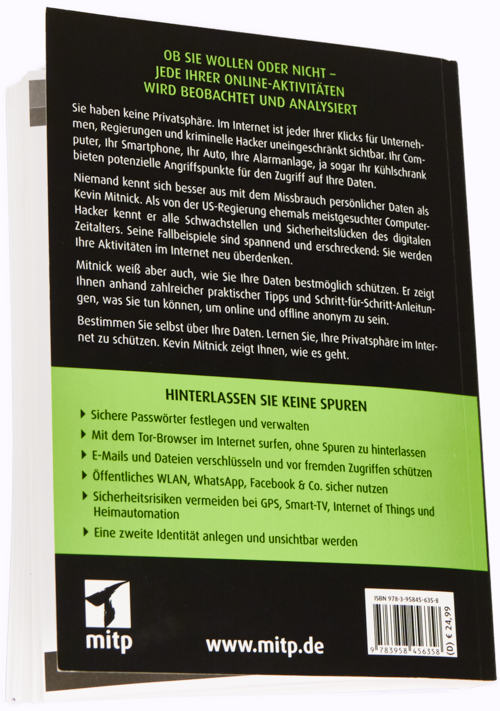

Wer keine Spuren hinterlassen und größtmöglichen Schutz erreichen möchte, ist gut beraten, sich für das genannte Buch mit folgenden Kernmerkmalen näher zu interessieren:

- Erzeugen und verwalten von sicheren Passwörtern

- Mit dem Tor-Browser keine Spuren im Internet hinterlassen

- Vor fremden Zugriffen schützen, durch Verschlüsselung von E-Mails und Dateien

- Sichere Nutzung von WLAN, WhatsApp, Facebook & Co.

- Vermeidung von Sicherheitsrisiken bei GPS, Smart-TV, Internet of Things und Heimautomation

- Unsichtbar werden mit einer zweiten Identität

Das Buch von Kevin D. Mitnick ist eine Übersetzung aus dem US-Amerikanischen ins Deutsche und beim mitp-Verlag erschienen. Dort beschreibt man den Autor gar als den einst meistgesuchten Verbrecher der USA, welcher mittlerweile rehabilitiert und als Sicherheitsberater unterwegs ist.

Das Buch von Kevin D. Mitnick ist eine Übersetzung aus dem US-Amerikanischen ins Deutsche und beim mitp-Verlag erschienen. Dort beschreibt man den Autor gar als den einst meistgesuchten Verbrecher der USA, welcher mittlerweile rehabilitiert und als Sicherheitsberater unterwegs ist.

Die "Kunst der Anonymität im Internet - So schützen sie ihre Identität und ihre Daten" beim mitp-Verlag, ist als Buch und in den Formaten PDF und EPUB mit einem Umfang von 320 Seiten für recht günstige 21,99 Euro erhältlich.

Inhalt

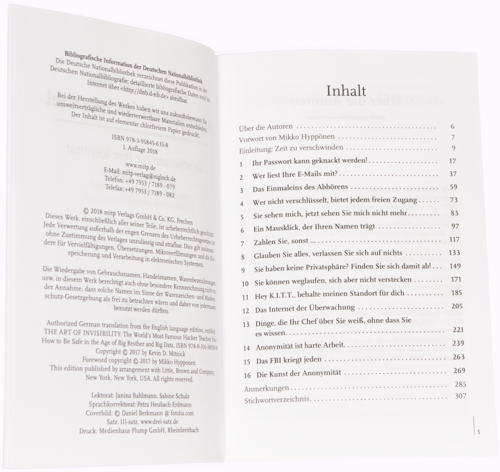

Nach dem Inhaltsverzeichnis folgt eine Seite mit kurzen Informationen zu den Autoren.

Kevin D. Mitnick hat das Werk also nicht völlig alleine verwirklicht. Er hat sich seinen Freund Robert Vamosi, einen preisgekrönten Journalisten, Autor und Sicherheitsexperten, zu Hilfe geholt. Daran schließt ein Vorwort vom Chief Research Officer bei F-Secure Mikko Hyppönen über zwei Seiten an, welches für die folgenden Themen sensibilisiert.

Dann folgt die sechsseitige Einleitung des Autors mit dem aussagekräftigen Titel "Zeit zu verschwinden". Darin macht der Autor unter anderem auf sicherheitsrelevante Probleme aufmerksam, die uns alle weltweit betreffen und führt dazu nachvollziehbare Beispiele auf. Es wird sehr klar dargelegt, dass und wie Daten von jedem Einzelnen von uns gesammelt werden und dass wir uns Sorgen machen sollten. Der Autor verspricht hier aber auch gleich, nach der Lektüre dieses Buches zu wissen, was man tun muss. Dann folgen noch zwei Seiten des Dankes an die Familie und an den bereits oben genannten Co-Autor, die man Kevin D. Mitnick gerne eingesteht. Das Buch erstreckt sich dann über sechzehn Kapitel und schließt mit Anmerkungen und dem Stichwortverzeichnis.

Kapitel 1 - Ihr Passwort kann geknackt werden!

Für die Aufdeckung von Problemen zieht der Autor in allen Kapiteln stets gut nachvollziehbare Beispiele heran und erzählt Geschichten, die wirklich spannend sind. So beginnt er mit der Oscar-Preisträgerin Jennifer Lawrence, von der plötzlich sehr intime Fotos im Netz kursierten und zeigt, wie leicht einem ähnliches und nicht unbedingt nur mit Nackfotos passieren kann. Es wird quasi das Vorgehen der Hacker und auch ihre Tools beschrieben und dann auch, wie man sich davor schützen kann. Dass hier Begriffe wie Apple, iCloud usw. auftauchen, dürfte niemanden verwundern. Des Weiteren geht es um Passwörter und Passphrasen und wie sie effizient geknackt werden. Dabei wird nichts verschleiert dargestellt. Entsprechende Software-Tools werden ganz klar beim Namen genannt und es wird auch nicht verschwiegen, wo man sie bekommt. Nach dem Lesen dieses Kapitels dürfte man um einiges schlauer sein und nicht mehr so leicht in die Hacker-Falle tappen.

Kapitel 2 - Wer liest Ihre E-Mails mit?

Im zweiten Kapitel bezeichnet der Autor die E-Mail-Dienste Gmail und Outlook 365 als beunruhigend. Dass cloudbasiertes Webmail unsicher ist, hätte man sich denken können. Hier erfährt man aber weit mehr und nicht nur zu Webmail. Zunächst wird man wieder darauf hingewiesen, wie leicht man in die Falle tappt. In spannenden Ausführungen erfährt man, wie Firmen wie Yahoo, Google usw. mit E-Mails umgingen und noch umgehen. Zum Teil hat dies auch mit dem us-amerikanischen Recht zu tun, wie man erfährt. Dann wird auf diverse Verschlüsselungsverfahren wie PGP eingegangen. Teilweise geht es recht tief in den technischen Bereich, der allerdings sehr gut erklärt wird, so dass jeder versteht, was gemeint ist.

An vielen Stellen im Buch kommt auch immer wieder der weltbekannte Whistleblower Edward Snowden vor. In großen Teilen wird erzählt, wie er vorgegangen ist, um absolut anonym zu bleiben und trotzdem auch via E-Mail korrespondieren zu können. Das mutet oft an, wie ein Spionage-Thriller aus Hollywood und ist extrem spannend zu lesen. Leider wird hier die Realität beschrieben, was wirklich beunruhigt. Im weiteren Verlauf wird dann vermittelt, wie man seine echte IP-Adresse entfernt, die Hardware und Software verbirgt und die erreichte Anonymität dauerhaft schützt. Auch die bei der Anonymität entstehenden Nachteile werden nicht verschwiegen, sind nach Meinung des Autors allerdings die Mühe wert.

Kapitel 3 - Das Einmaleins des Abhörens

Nun erfährt man sehr ausführlich, wie ein Smartphone wirklich funktioniert. Es geht um Funkmasten, Handysignale, eindeutige Zuordnungen der SIM-Karte usw. Zum Beispiel wird auf das augenblickliche Abfangen von Codes ohne Vorwarnung hingewiesen und auch erklärt, wie genau dies geschieht. Auch eine spannende Geschichte gibt es wieder. Diesmal über einen mit Ecstasy voll besetzten Container im Hafen von Melbourne und einen bekannten Drogendealer, der mit Wegwerf-Handys arbeitete. Auch hier wird wieder viel Technik erklärt, die dahinter steckt. Dreimal darf geraten werden, ob der Dealer trotz seiner Vorsicht geschnappt wurde.

Im weiteren Verlauf dieses Kapitels wird auch der deutsche Chaos Computer Club erwähnt, der diverse Strategien erklärt. Es folgt eine weitere sehr spannende "Räubergeschichte" über einen realen Lauschangriff auf eine Mitarbeiterin der Los Angeles Times, die eigentlich verfilmt gehört. Kein Wunder, geht es dabei doch auch um Bekanntheiten wie Steven Seagal, Sylvester Stallone, David Carradine und um die New Yorker Mafia. Dabei sind offensichtlich auch "seriöse" Telefongesellschaften involviert. Auch wenn die Geschichten meist in den USA spielen, kann man davon ausgehen, auch in Deutschland nicht weit davon entfernt zu sein. Es werden dann aber auch Beispiele zur geheimen Telefonüberwachung aus Griechenland aufgeführt, bei der wohl auch diverse andere Länder ihre Finger mit im Spiel hatten.

Kapitel 4 - Wer nicht verschlüsselt, bietet jedem freien Zugang

Nun geht es um den Schutz von jeglichen Geräten und Accounts wie z.B. für Facebook. Gleich auf der ersten Seite dieses Kapitels, gibt es dazu wieder eine beispielhafte Geschichte um Drogen und Textnachrichten auf dem Handy. Es wird auch dargelegt, wie das US-Gericht mit der Verwertung solcher Nachrichten umgeht. Dies dürfte in Deutschland sicher anders gehandhabt werden. Im weiteren Verlauf wird auch wieder technisch erklärt, wie SMS funktioniert und was das für die Sicherheit bedeutet. Auch diese Ausführungen sind wieder in eine spannende Geschichte, diesmal um einen Football-Star gebettet. Es geht dann um Netzwerke wie Facebook, Snapchat, Instagram, Messaging-Dienste und deren Verschlüsselung. Bezeichnend, dass auch die NSA nicht nur in diesem Kapitel immer wieder viel Raum bekommt. Ein Thema welches ebenfalls hier vorkommt, ist die Vorratsdatenspeicherung.

Kapitel 5 - Sie sehen mich, jetzt sehen Sie mich nicht mehr

Diesmal geht es sofort mit einer Geschichte über einen Taxifahrer, den Boston Marathon und einem Terroranschlag los. Die Geschichte läuft darauf hinaus, dass man in den USA den Browserverlauf nicht löschen darf. Tut man es doch, bekommt man hohe Strafen. Das erzeugt in Deutschland zum Glück nur ungläubiges Staunen und hoffentlich bleibt das auch so. Es wird dann geraten, erst gar keinen Verlauf anlegen zu lassen. Wer eine Reise in dieses Land plant, sollte das also im Hinterkopf behalten. Aber auch in anderen Ländern und in Deutschland kann es von Vorteil sein, keinen Verlauf anzulegen. Einfach, weil alles ausgelesen werden kann, wenn entsprechende Ressourcen genutzt werden. So gesehen sind die Ausführungen für alle Länder relevant.

Ein weiteres Thema ist der private Modus von diversen Browsern und die Verschlüsselung von Internet-Adressen über HTTPS. Mit HTTPS Everywhere wird ein Browser-Plugin erwähnt, welches die meisten Probleme lösen soll. Verschlüsselung und Zertifikate werden dann noch sehr detailliert erläutert. Dann wird erklärt, dass auch am PC der Standort getrackt wird und wie man das verhindern oder Spione sogar auf eine falsche Fährte locken kann. Dabei kommt auch der bekannte Tor-Browser zur Sprache. Passend dazu wird gezeigt, wie man für Tor gesperrte Websites dennoch anonym erreichen kann. Es folgen weitere technische Details und relevante Praxisbeispiele sowie viele hilfreiche Tipps. Nach dem Lesen dieses Kapitels wird man sicher jeglichen Cloud-Diensten und den herkömmlichen Suchmaschinen sehr skeptisch gegenüber stehen. Zum Glück werden sehr gute Alternativen genannt. Wer Google nutzt, legt auf Sicherheit wohl keinen Wert und nimmt Zensur und Ausspähen bewusst in Kauf, soviel dürfte klar sein.

Kapitel 6 - Ein Mausklick, der Ihren Namen trägt

Nach der Schelte von Suchmaschinen und Cloud, bekommen jetzt auch Websites ihr Fett weg. Auch diese zeichnen unter Umständen jede Menge Daten auf und sehr viele sind es nicht wert, ihnen zu vertrauen. Der Autor beschreibt am Beispiel von Gesundheitsseiten gewohnt ausführlich, wie das von den Website-Betreibern gemacht wird. Die Daten werden dann oft an Drittparteien weitergegeben. Zum Glück erfährt man in diesem Kapitel, wie dies zu verhindern ist. Es werden Plug-ins vorgestellt, die eine Identifizierung verhindern können und gezeigt, wie man Hacker effizient irritieren kann.

Viele Fragen z.B. über Cookies und ihre Gefährlichkeit werden beantwortet. Als anhänglichste aller Social-Media-Plattformen wird Facebook geoutet und gezeigt, was auch nach dem Ausloggen stetig weiter gesammelt wird. So wird auch die Problematik des Überall-Einloggens mit dem Google- oder Facebook-Account sichtbar. Sehr hilfreich sind auch die Hinweise zu den parasitären Toolbars, die man sich meist ungewollt einhandelt und nur schwer wieder los wird. Weitere Gefahren die in HTML5 lauern, werden ebenfalls besprochen. Ein recht umfangreiches aber lohnendes Kapitel.

Kapitel 7 - Zahlen Sie, sonst ...

Wieder beginnt das Kapitel mit einer interessanten Geschichte, bei der es um Nachbarn im Streit geht. Aus Rache sollte wohl einer der Nachbarn schlimmer Dinge beschuldigt und bloßgestellt werden, wozu sein WLAN-Netzwerk gehackt wurde. Dabei holt der Autor etwas aus und beschreibt auch die Sachlage bei illegal heruntergeladenen Filmen über ein solches Netzwerk, welches ja ein Fremder benutzt haben könnte. Es werden diverse Möglichkeiten aufgezeigt, wie ein derartiges Netzwerk übernommen werden und wie man sich und seine Geräte im Detail schützen kann. Das geht sehr ausführlich über viele Seiten inklusive weiterer beispielhafter Erzählungen von realen Ereignissen.

Man erfährt dann auch, was passiert, wenn man einen gefährlichen Anhang im E-Mail-Programm unbesorgt öffnet. Nach etlichen Seiten geht es um erpresserische Malware, welche die gesamte Festplatte verschlüsselt und die Angreifer dann Lösegeld für die Entschlüsselung verlangen. Es werden dann auch andere Wege als E-Mail-Anhänge aufgezeigt, über die man sich solche Viren holen kann. Ein perfides Vorgehen, das richtig teuer werden kann.

Kapitel 8 - Glauben Sie alles, verlassen Sie sich auf nichts

Was passieren kann, wenn man sich über ein öffentliches WLAN mit dem Internet verbindet, beschreibt Kapitel 8. Es folgt die Beschreibung zweier Experimente von Forschern der Firma F-Secure zur Sichtbarkeit in einem öffentlichen WLAN-Netzwerk. Dabei werden den Lesern diverse Lücken vor Augen geführt an die sie vielleicht nicht gedacht hätten. Wie zu erwarten, werden die Experimente dann ausführlich analysiert und es werden Lösungen angeboten.

Damit auch Geräte anonym sind, kann die MAC-Adresse geändert werden, was ebenfalls hochinteressant ist. Wieder recht praxisnah wird die Geschichte eines CIA-Generals und seiner Geliebten über deren Nachrichtenaustausch erzählt. Man erfährt auch wieder etwas über die rechtliche Situation in den USA bei Log-Aufzeichnungen von E-Mail-Providern wie Google, Yahoo und Microsoft und ist wohl froh, in Deutschland zu leben und auf richterliche Beschlüsse vertrauen zu dürfen. Dieses Kapitel hat noch viele weitere Beispiele und Vorschläge für die Nutzung öffentlicher Terminals parat, die recht logisch erscheinen, wenn man die Gefahren erkannt hat.

Kapitel 9 - Sie haben keine Privatsphäre? Finden Sie sich damit ab!

Für die nächste Geschichte muss der Antivirensoftware-Entwickler John McAfee herhalten, der auf der Flucht vor den Behörden wohl trotz eines eigenen Blogs dachte, anonym bleiben zu können. Es ist wieder eine dieser immens spannenden Gangster-Storys von Drogenmafia, Pharmakonzernen, Regierungen usw. Im Verlauf der Geschichte wird gezeigt, wie McAfee nur wegen der Metadaten eines Bildes, seinen Aufenthaltsort verraten hatte. Dass solche Daten noch viel drastischere Folgen haben können beschreibt der Autor mit dem Ausradieren eines Militärgebäudes durch das US-Militär am anderen Ende der Welt nur wegen eines vorher geposteten Selfies eines Terroristen.

Ansonsten weist der Autor auch auf winzige visuelle Standort-Hinweise eines Fotos hin. Es geht also nicht immer nur um digitale Daten, aber zusammen mit den visuellen Anhaltspunkten sind sie sehr brauchbar. In weiteren Erläuterungen geht es um die Online-Gesichtserkennung und was man da liest, macht schon etwas Angst. Viele bekannte Konzerne wie Apple, Facebook, Google usw. verwenden Gesichtserkennungs-Apps, um Nutzer zu identifizieren, wie der Autor beschreibt. Dann erläutert der Autor etwas, was eigentlich bekannt sein sollte. Es geht darum, dass Fotos und sonstige Daten auch dann niemals aus dem Netz verschwinden, wenn sie explizit vom Nutzer und angeblich auch vom Betreiber gelöscht werden. Auch nicht wenn man seinen Account z.B. bei Facebook löscht, was außerdem noch ziemlich schwierig zu machen ist. Dieses neunte Kapitel ist wirklich extrem umfangreich, so dass es hier gar nicht umfassend beschrieben werden kann. Man sollte sich wirklich das Buch holen.

Kapitel 10 - Sie können weglaufen, sich aber nicht verstecken

Mit dem Handy ist man niemals unsichtbar, auch nicht bei ausgeschaltetem Standort-Tracking. Mit dieser Erkenntnis startet Kapitel 10. Die folgende Geschichte handelt diesmal in Deutschland und befasst sich mit dem Grünen-Politiker Malte Spitz, der eine Klage gegen T-Mobile einreichte, um Einsicht in die über sein Handy aufgezeichneten Daten zu erhalten, was offensichtlich auch gelang. Nach Veröffentlichung der Daten in einer Online-Zeitung wurde auch ein animiertes Bewegungsprofil des Politikers veröffentlicht. Daraus ist schon ein starkes Maß an Überwachung erkennbar.

Die Geschichte setzt sich ganz ausführlich fort, jedoch wieder in den USA. Im Prinzip wird aufgezeigt, was alles erfasst wird, was erlaubt ist und was nicht. Interessant ist auch, wie die Daten erfasst werden. Zum Beispiel beim Betreten eines Geschäfts oder durch die Nutzung eines Fitness-Trackers usw. Auch die Gesichtserkennung kommt in diesem Kapitel nochmal zur Sprache. Anscheinend scheuen in den USA auch Kirchen nicht davor zurück, Leute zu identifizieren und sie dann zu ermahnen, weil sie zu selten kommen. Das mutet schon sehr krank an und ist aus deutscher Sicht nicht nachvollziehbar. Aber vieles ist schon über den großen Teich geschwappt und man sollte mit allem rechnen. Und sogar für die Gesichtserkennung hat der Autor eine Gegenmaßnahme parat.

Kapitel 11 - Hey K.I.T.T., behalte meinen Standort für dich

Eine wirklich ernste Sache ist die Übernahme von Autos, also das Hacken der Steuerung. Wie zu erwarten, gibt es dazu wieder eine fesselnde Geschichte. Dazu werden auch diverse Forschungsberichte beleuchtet. Wie man erfährt, setzen auch Leihwagen-Firmen entsprechende Tracker ein, um alles in Echtzeit zu erfahren, was die Kunden tun. Besonders wird hier die Firma Uber erwähnt, die ja bereits diverse negative Schlagzeilen in aller Welt machte. Die Uber-App bezeichnet der Autor als stillen und dauerhaft aktiven Spion. Die dann gespeicherten Daten in einer Datenbank sind offensichtlich auch nicht unbedingt sicher vor neugierigen Blicken Dritter. Uber Daten sollen sich nicht löschen lassen und werden auch nach dem Entfernen der App nicht gelöscht. Wenn das stimmt, bestätigt Uber seinen "tollen" Ruf.

Die Story geht spektakulär weiter. So erfährt man, wie eigentlich private Taxifahrten von Prominenten wie Bradley Cooper und Jessica Alba aufgedeckt wurden. Leider ist man auch mit öffenlichen Verkehrsmitteln und mit dem eigenen Auto nicht sicher, wie der Autor vermittelt. Er beschreibt dabei sehr genau, wie das gemacht wird. Auch beschreibt er, welche Dinge man vermeiden sollte, um nicht ungewollt Daten weiter zu geben. So sollte man sich überlegen, das eigene Handy an das Audio-System eines Leihwagens zu koppeln. Bedenkliches weiß Kevin D. Mitnick auch über den Autohersteller Tesla zu berichten, der in einer gottähnlichen Position wie Uber, alles in Echtzeit über das Auto und den Standort und damit auch vieles über den Kunden weiß. Widerspricht man dieser Ausspähung, bekommt man auch keine Sicherheitsupdates mehr. Im weiteren Verlauf spricht der Autor von Blackboxes und die Datenweitergabe an Dritte, aber eben auch von der möglichen Übernahme eines Wagens, was nicht sehr beruhigend wirkt. Leider werden diesmal keine Lösungen angeboten. Man muss wohl hinnehmen wie es ist und was da noch kommt und kann allenfalls einige Dinge vermeiden.

Kapitel 12 - Das Internet der Überwachung

Jetzt geht es um die Dinge im häuslichen Bereich. Mit einer eigentlich witzigen Geschichte beschreibt der Autor die Macht von App-gesteuerten Thermostaten am Beispiel der Firma Nest, die Google gehört. Es werden noch andere vermeintlich nützliche Geräte wie Dropcam, Lampen und Babyfone besprochen, die sehr gut zum Ausspionieren geeignet sind und häufig Google gehören sowie nur funktionieren, wenn man sich mit seinem Google-Account verbindet. In der nun folgenden Geschichte geht es um Heimautomation und die Fernsteuerung, welche auch ein Hacker für alle möglichen Geräte übernehmen könnte.

Sehr spannend und wohl uns alle betreffend sind die folgenden Ausführungen über Fernseh-Geräte. Auch hier wird recht genau beschrieben, was Fernbedienungen und TV-Geräte alles über uns wissen und weitergeben. Namentlich wird hier Samsung genannt und auch LG kommt nicht gut weg. Zum Glück wird auch beschrieben, wie manche sensible Funktion abgeschaltet werden kann. Sicherheit garantiert das aber natürlich nicht. Auch der Google-Chromebrowser wird nochmal erwähnt. Es wird auf das standardmäßig aktivierte Mikrofon hingewiesen, welches sich nur mit erheblichen Fachkenntnissen abschalten lässt und ansonsten alles Gesprochene weitergibt. Der Autor gibt aber noch bessere Tipps, ohne die Funktion abschalten zu müssen, denn manchmal möchte man das Mikrofon ja nutzen. Übrigens verhalten sich auch andere Programme möglicherweise so wie Google Chrome. Zurück zu den Dingen im Haus, wird dann auch die Geschwätzigkeit eines modernen Kühlschranks angesprochen.

Kapitel 13 - Dinge, die Ihr Chef über Sie weiß, ohne dass Sie es wissen

Es wird zunehmend schwieriger, sich am Arbeitsplatz abzusichern, erklärt der Autor zu Anfang des dreizehnten Kapitels. Natürlich gibt es dazu wieder eine nachvollziehbare Geschichte, die auch mit technischen Details nicht spart. Es ist einiges über die GPS-Überwachung zu erfahren und es werden Branchen genannt, bei denen die Überwachung besonders üblich ist. Der Autor geht auch auf die Tatsache ein, dass sich Menschen anders verhalten, wenn sie wissen, dass sie überwacht werden. Interessant ist wieder der Hinweis, dass es in den USA bis auf zwei Staaten, gesetzlich überhaupt kein Problem ist, Mitarbeiter auszuspähen, auch ohne sie vorab darüber zu informieren. Man wird also unwissentlich belauscht.

Es folgen dann einige Beispiele, wie diese Lauschereien ablaufen. Dann gibt es wieder diverse Lösungen, um diesen Eingriffen in die Privatsphäre am Arbeitsplatz zu entgehen. Mit anderen Beispielen geht es weiter und man erfährt, wie kreativ heutzutage vorgegangen wird, um Angestellte zu bespitzeln. So zieht sich das über viele Seiten hinweg und auch Edward Snowden und natürlich die NSA bekommen wieder einigen Raum in diesem Kapitel. Es werden auch immer wieder Forschungsergebnisse gezeigt, welche die Aussagen des Autors untermauern.

Kapitel 14 - Anonymität ist harte Arbeit

Gleich zu Anfang erzählt der Autor wieder eine richtige Gangster-Story, in der er die Hauptrolle spielt. Offensichtlich handelt es sich also um reale Ereignisse, wenn er von einem Vorwand spricht, den Behörden zum Zwecke der Spionage und dem Festsetzen eines Bürgers (den Autor) nutzen. Mit den richtigen, wenn auch erfundenen Behauptungen, scheint es in den USA und anderen Ländern wohl kein Problem zu sein, alles zu durchsuchen. Die Geschichte läuft darauf hinaus, das man möglicherweise lange kämpfen muss, um sein Recht durchzusetzen. Im weiteren Verlauf geht es um sensible Daten auf der Festplatte und wie diese für eine Reise zu schützen sind. Dazu listet der Autor sieben wichtige Tipps bzw. Verhaltensweisen auf. Dann wird dem Leser stets vor Augen gehalten, was die US-Behörden alles machen dürfen. Zum Beispiel jegliche elektronische Geräte konfiszieren und das völlig ohne Grund und ohne Verdacht. Da vergeht einem jegliche Lust, in die USA zu reisen. Der amerikanische Autor hat also einen guten Grund, wenn er im weiteren Verlauf auf diverse Tools zur Absicherung wie z.B. auch Datenschredder-Software eingeht. Über viele weitere Seiten werden noch diverse Präventiv-Maßnahmen genannt. Der Autor versteht es wirklich gut, all seine Erläuterungen in Stories zu verpacken, bei denen man mitfiebert.

Kapitel 15 - Das FBI kriegt jeden

Nun geht es um eine Website im Darknet, den Drogenhandel und natürlich das FBI. Wieder eine Gangstergeschichte also, was bei dem Thema des Buches aber auch naheliegt. Man liest, wie sich Kriminelle verhalten, um nicht erwischt zu werden und welche Fehler man dabei machen kann. Der Tor-Browser kommt hier auch wieder vor. Dabei ist es ganz interessant, wie das FBI vorgeht, um eben Kriminelle zu erwischen. Beim Lesen wird klar, dass auch das Darknet nicht völlig anonym ist. Dieses fünfzehnte Kapitel ist nicht ganz so umfangreich, aber nicht minder lesenswert.

Kapitel 16 - Die Kunst der Anonymität

Im letzten Kapitel wird besprochen, welche Maßnahmen für die gewünschte Anonymität getroffen werden sollten. Dazu werden unter anderem virtuelle Maschinen genannt, auf der mehrere und unterschiedliche Betriebssysteme z.B. unter Windows laufen können. Auch das Verbergen bzw. Verändern der MAC-Adresse wird nochmal erörtert. Es folgen noch viele weitere Tipps und Ratschläge. Auf eine Räubergeschichte wird im letzten Kapitel verzichtet, dennoch sind die Ausführungen wieder sehr unterhaltsam verpackt. Im Prinzip wird das im Buch erlangte Wissen nochmals vertieft und der Autor greift den Lesern quasi unter die Arme, um alle Maßnahmen richtig umzusetzen.

Schließlich endet das Buch mit den Anmerkungen zu jedem Kapitel und dem Stichwortverzeichnis. Das Fazit des Autors ist: "Wir müssen handeln".

Fazit

Das Buch "Die Kunst der Anonymität im Internet" von Kevin D. Mitnick ist ein überaus aufschlussreiches Werk, welches teils erschreckende Erkenntnisse offenbart, aber auch Lösungen anbietet. Der Autor klärt sehr kompetent auf, welche Gefahren lauern und wie man sich schützen kann. Dabei versteht es Kevin D. Mitnick ganz hervorragend, auch technische Details verständlich darzustellen. Ein ebenso großes Talent beweist der Autor mit seinem Schreibstil. Sein umfangreiches und tiefes Wissen verpackt er geschickt in extrem spannende und oft reale Geschichten über Spionage, Mafia, Drogen usw., die an Hollywood-Thriller erster Güte erinnern. Wer auf dem aktuellen Stand über Lauschangriffe, Spionage und sonstige Sicherheitsrisiken sein und etwas für seine Privatsphäre tun möchte, kommt um das kompetente Werk des ehemaligen Hackers nicht herum. Ein rundum gelungenes und praxisnahes Buch, das jeder lesen sollte, der in irgendeiner Form das Internet nutzt.

Das Buch "Die Kunst der Anonymität im Internet" von Kevin D. Mitnick ist ein überaus aufschlussreiches Werk, welches teils erschreckende Erkenntnisse offenbart, aber auch Lösungen anbietet. Der Autor klärt sehr kompetent auf, welche Gefahren lauern und wie man sich schützen kann. Dabei versteht es Kevin D. Mitnick ganz hervorragend, auch technische Details verständlich darzustellen. Ein ebenso großes Talent beweist der Autor mit seinem Schreibstil. Sein umfangreiches und tiefes Wissen verpackt er geschickt in extrem spannende und oft reale Geschichten über Spionage, Mafia, Drogen usw., die an Hollywood-Thriller erster Güte erinnern. Wer auf dem aktuellen Stand über Lauschangriffe, Spionage und sonstige Sicherheitsrisiken sein und etwas für seine Privatsphäre tun möchte, kommt um das kompetente Werk des ehemaligen Hackers nicht herum. Ein rundum gelungenes und praxisnahes Buch, das jeder lesen sollte, der in irgendeiner Form das Internet nutzt.